Как Google Cloud защищает свои дата-центры от киберпреступников и внутренних ошибок +12

Корпорация Google — поставщик сервисов для миллиардов пользователей. Понятно, что данные пользователей, которые хранятся на серверах в дата-центрах Google — лакомый кусок для киберпреступников. Для защиты данных корпорация использует несколько методов многоуровневой защиты. Сейчас речь идет об облачной платформе Google Cloud, которая рассчитана, по большей части, на представителей бизнеса.

В команде, которая обеспечивает безопасность Google Cloud, работает около 700 инженеров, включая программистов, электронщиков и представителей прочих специальностей. В святая святых дата-центров компании попадают только уполномоченные представители технической поддержки после многоуровневой проверки. Нильс Провос (Niels Provos), один из руководителей службы безопасности, раскрыл некоторые подробности своей работы.

Так вот, все начинается еще с физической проверки, когда сотрудник желает пройти через главные ворота во внешней ограде дата-центров компании. Пройти может лишь человек, чье имя занесено в специальный список. Затем необходимо пройти повторную проверку уже на входе в одно из зданий внутри периметра ограждения. Если здесь все ок, то сотруднику требуется пройти третий этап проверки при входе в машзал. Эта проверка биометрическая — обычно речь идет о сканировании радужной оболочки глаза. Часть этих мер безопасности показана на видео от 2014 года.

Так вот, все начинается еще с физической проверки, когда сотрудник желает пройти через главные ворота во внешней ограде дата-центров компании. Пройти может лишь человек, чье имя занесено в специальный список. Затем необходимо пройти повторную проверку уже на входе в одно из зданий внутри периметра ограждения. Если здесь все ок, то сотруднику требуется пройти третий этап проверки при входе в машзал. Эта проверка биометрическая — обычно речь идет о сканировании радужной оболочки глаза. Часть этих мер безопасности показана на видео от 2014 года.Что касается внутренних областей ДЦ, здесь все пространство разделено на отдельные зоны, каждая из которых имеет определенный уровень допуска. Такие помещения оснащены дополнительной защитой, например, тепловыми и лазерными сенсорами. Кроме того, различные секторы ДЦ оснащены металлоискателями и динамическими барьерами для транспортных средств. Конечно, еще есть и камеры наблюдения, которые подключены к «умной» платформе, анализирующей все происходящее. Платформа, в частности, позволяет идентифицировать лица людей, пойманных в кадр.

Что касается «железа», то здесь ведется строгий учет всех накопителей. Если диск выходит из строя и его требуется заменить, то его изначально проверяют, сканируя штрих-код, а затем удаляют для стирания данных или уничтожения. Первый этап — всегда удаление данных. Если по какой-то причине данные не получается удалить полностью, либо же они очень важны, то наступает следующий этап — физическое уничтожение дисков при помощи механической системы, буквально перемалывающей носители в труху. Демонстрация процесса уничтожения дисков — на видео ниже.

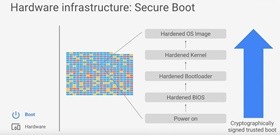

Строгий контроль работает и в отношении любых других элементов инфраструктуры, чтобы убедиться в отсутствии неавторизованных изменений (произведенных случайно или умышленно). В частности, с этой целью используются криптографические подписи. Этот способ защиты инфраструктуры работает на всех уровнях — от BIOS, загрузчиков, ядра, других элементов ОС, используемой корпорацией. Все это создано компанией и контролируется ею же.

В частности, речь идет и об аппаратных методах, включая специализированные чипы, в которые вшиты подпрограммы, разработанные Google. Один из таких чипов — Titan. Его корпорация <a

href=«blog.google/topics/google-cloud/bolstering-security-across-google-cloud»>представила в прошлом месяце, не приведя технических подробностей его работы. Известно только, что это кастомный чип безопасности, который создан для предотвращения вмешательства еще на уровне BIOS, а также отслеживает и идентифицирует сервисы и аппаратное обеспечение, которое работает в дата-центрах Google. Этот чип может отслеживать подключаемое оборудование для того, чтобы удостоввериться в его безопасности. Сейчас Titan устанавливается на серверах.

В экосистеме Google все исполняемые файлы подписываются специальным криптографическим ключом, а данные шифруются при записи на диск. В добавление к этому криптографические ключи хранятся в ОЗУ ровно столько, сколько они нужны. Удаленные подключения и все прочие способы связи между дата-центрами шифруются по умолчанию.

Безопасность усиливается специальным программным обеспечением. Например, все сервисы компании взаимодействуют друг с другом, «доказывая», что они именно то, чем являются.

Борьба с DDoS

Инфраструктура компании рассчитана на то, чтобы поглощать слабые DDoS-атаки. Кроме того, компания установила промежуточные слои защиты для того, чтобы сделать атаки такого типа безопасными. Например, движок Google Front End (GFE) был создан специально для того, чтобы поглощать традиционные типы атак без вреда для инфраструктуры и сервисов.

А для того, чтобы обезопасить себя на тот случай, если придет действительно опасная атака, у компании есть собственный канал связи — подводная интернет-магистраль. Правда, единственной она была лет 9 назад, сейчас компания управляет самостоятельно или в партнерстве с кем-то еще несколькими магистралями. Это позволяет компании выдержать атаку любой мощности.

Кроме того, Google продолжает наращивать пропускную способность своих ДЦ. Например, в последнем поколении инфраструктуры Jupiter в дата-центрах компании «ширина» каналов увеличена более, чем в 100 раз. Один канал связи Jupiter может работать со скоростью 1 петабит в секунду. Этого канала хватает для того, чтобы 100000 могли быть связаны с собой в любой момент времени и эффективно отражать DDoS-атаки.

Поделиться с друзьями

reimax

что то пропущено?

BigEl

Все на месте. Рекламная статья — реклама в конце присутствует.

Хотя не скрою, было интересно почитать. Думал по сетчатке только на военных объектах да правительство защиту строит, ан нет. Хорошо написано, но подробностей бы больше.